CANKO DMC IMPORT ENQUIRY.xlam 파일을 분석해 볼겁니다.

(상암 DMC 도 아니고 캔코 DMC는 뭐야...)

엑셀 파일이니깐 일단 oledump 로 확인을 해봅시다!

얼레? 트리 구조로 되어있는 부분에 A2 부분 보이시죠? ole 구조로 A2 스트림에 악성 개체가 숨어있는거 같습니다.

엑셀 내 xl/embeddings 위치에 "Bphg.MQgp27h ole" 파일이 삽입되어 해당 ole 파일을 이용하여

"EquATIOn nAtivE" 파일을 실행 한다 정도로 쉽게 생각하시면 될 것 같습니다.

이름만 봐도 느낌이 딱 오시죠? EQUATION! (방정식?)

역시!

CVE-2017-11882, CVE-2018-0802 관련 취약점으로

MS 오피스 수식 편집기 취약점 관련 내용인것 같습니다

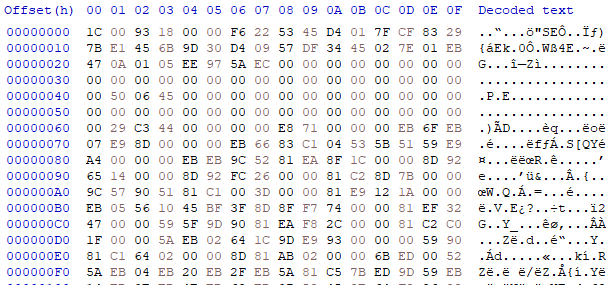

해당 "oledump.py -s A2 -d" 명령어를 사용하여 A2 스트림 부분을 덤프 뜬 결과 알 수 없는 코드로 막 작성되어 있네요

위에 보시다싶이 요량이 좀 큽니다 왜냐....

끝도 없이 적힌 문자열이 들어가 있기 때문이죠

생긴것만 봐선 base64 인코딩인 것 같아 이것저것 열심히 조각내보려고 했지만...알 수가 없었어요...

쓰레기 값인것 같기도 하고... 중요한건 사실 앞단에 있는 부분인것 같아 떼어내서 따로 분석을 했습니다.

자 앞단의 마지막 부분까지 떼어와서 따로 저장을 시킵니다.

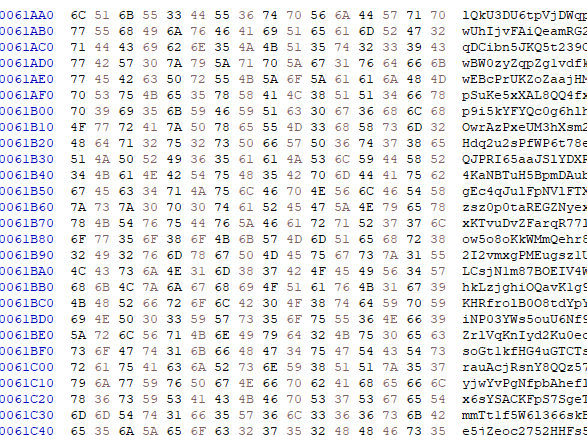

그런다음 scdbg.exe 툴을 이용하여 쉘코가 들어있는지 뽑아내도록 하겠습니다.

두둥~

보이시나요? 결론을 말하자면 URLDownloadToFile 을 사용하여 linkingff2.exe 악성 파일을 해당 %AppData% 위치에

다운로드 시키네요

이후 파일 실행을 위해 프로세스 생성부분까지 확인이 가능합니다.

(사실 디버거, api 함수 해시값 이용하여 직접 api 위치와 시작점을 찾은 후 디버거로 찾아야 하지만 우리에겐

똑똑하신 분들이 만어준 툴 들이 있기에 빠른 분석을 위하여 적절히 잘 사용하도록 합시다.)

지금까지 분석한 로직은

엑셀 문서 열기 -> Equation 개체 실행 -> EQNEDT32.EXE 활용해 쉘코드 동작 -> URL에서 악성 .exe 다운로드 -> 사용자 폴더에 드롭 순으로 진행 되는것 같습니다.

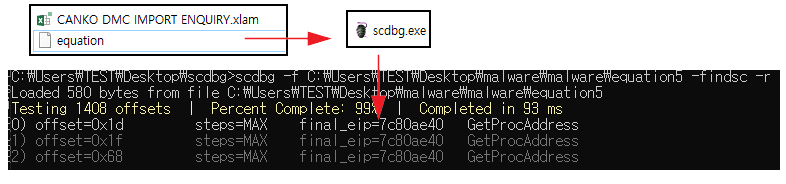

그럼 실제로 해당 악성 파일이 떨어지는지 확인 해볼까요

EQNEDT32.exe 수식 편집기가 해당 C2 서버와 통신하는 모습을 보실 수 있습니다.

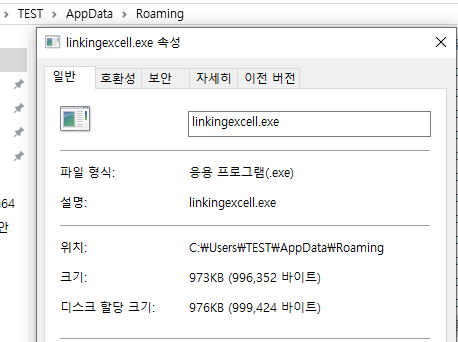

그럼 그 파일은 정말 %AppData% 위치에 존재할까요?

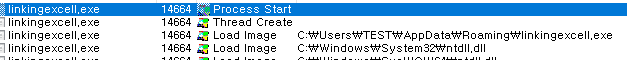

악성 실행 파일은 고이 잘 모셔져 있습니다

그리고 잘 실행이 되버렸죠

해당 실행 파일은

Autoit 스크립트로 작성되어 컴파일된 실행 파일이네요

exe2aut 파일을 이용하여 해당 파일을 스크립트로 읽을 수 있게 만들어 봅시다~!

'Analysis' 카테고리의 다른 글

| [피싱 사이트 분석] 애플 사이트 사칭 피싱 사이트 (4) | 2025.08.28 |

|---|---|

| [악성코드 분석] - LUMMA STEALER REPORT (2) | 2025.08.14 |

| AMSI 우회란? (7) | 2025.04.04 |

| 악성 파일 분석이라구요?[2]-(베놈과의 만남) (2) | 2025.04.02 |

| 악성 파일 분석이라구요?[1] (3) | 2025.03.26 |